takaokaです。

Amazon S3はインターネットで簡単に利用できるオンラインストレージです。 専用のWebインターフェースからデータのアップロードやダウンロードができ、高い可用性・耐久性で設計されており安心に利用できます。

WebインターフェースではなくOSからマウントして共有や保管ができれば便利かと思い、今回はCentOSのEC2インスタンスからマウントし、ローテートされる古いシステムログをS3側へ保存する例として記事にしてみました。

■EC2環境 OS: CentOS 6.5 EC2インスタンスタイプ: t2.micro ローテート対象の設定ファイル: /etc/logrotate.d/syslog

■S3バケットをCentOSにマウントするまでの流れ 大まかな流れとして下記を実施する必要があります。

1.EC2からS3にアクセスするためにIAMユーザを作成する。 2.EC2にS3バケットをマウントするために必要な「s3fs」を導入しマウントする。 3.システムログのローテート設定で、ローテート先をS3にする。

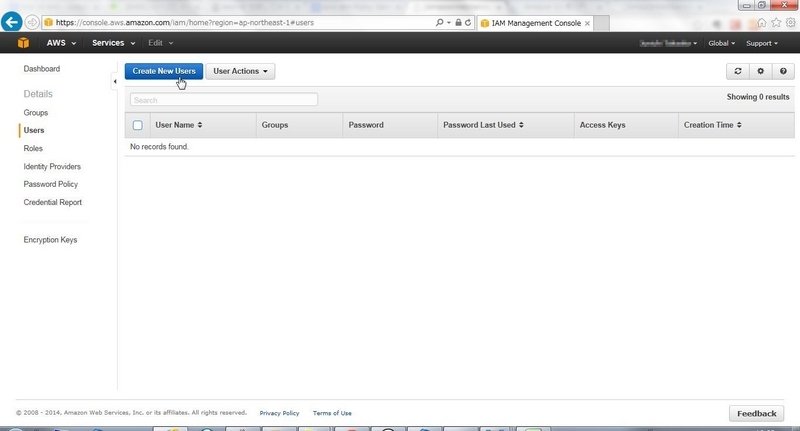

今回のブログではNo.1のIAMユーザを作成する方法について記載したいと思います。 以下「Identity and Access Management」コンソールで実施します。

■1. EC2からS3にアクセスするためにIAMユーザを作成する。 EC2からS3にアクセスするためには、アクセス可能なIAMユーザのAcesss Key ID(以下アクセスキー)とSecret Access Key(以下シークレットキー)が必要になります。

1. Usersから[Create New Users]をクリックします。

2. ユーザ名を入力して[Create]をクリックします。

3. アクセスキーとシークレットキーをメモします。

"Hide User Security Credentials"をクリックすると、アクセスキーとシークレットキーが確認できます。この情報はマウント時に使用するのでメモしておきます。また、[Download_Credentials]ボタンをクリックしてこれらの情報が記載されたcsv形式ファイルをダウンロードすることも可能です。

上記画面で[Close]をクリックすると以下のようにユーザが作成されたことがわかります。

4. [Attach User Policy]をクリックします。

5. S3バケットにアクセス可能な権限を付与します。

今回はAmazonが用意しているテンプレートからS3にフルアクセス可能な権限を選択しました。

下記の画面になるのでそのまま[Apply Policy]をクリックして適用します。

6. S3バケットにアクセス可能IAMユーザ作成の完了です。

次回はCentOS側で「s3fs」の導入からマウントするまでについて書いてみたいと思います。

![[Apply Policy]をクリック](https://cdn-ak.f.st-hatena.com/images/fotolife/c/crosspower/20230228/20230228005814.jpg)